Ensipuraisu Microsoftin Entraan

Ai kiva, lisää uusia hallintaportaaleja työpäivien riemuksiko? Osittain kyllä ja osittain myös ihan uusilla toiminnallisuuksilla höystettynä.

Entra on siis Microsoftin uusi koosteportaali, jonka kautta voivat pääkäyttäjät teoriassa hanskata aivan kaiken identiteettiin ja pääsynhallintaan liittyvän toimenpiteen. Entran kolme kantavaa betonipylvästä ovat Permission management, MS Entra Verified ID ja Azure AD.

Uudet kuorrutteet Entraan sitten tulevat MS:n yritysoston kautta, eli hiljan Redmondin bisnesnäätä availi massiivisen lompuukkinsa nyörityksiä ja shoppaili pois kuljeksimasta CloudKnoxin, jonka palvelut osalle teille saattavatkin olla jo entuudestaan tuttuja muista käänteistä. Eli tästä yritysostokulmasta tulevat ne Entran uudet tuulet, eli Cloud Infrastructure Entitlement Management (CIEM, koittakaa lausua jatkossa tämä akronyymi niin, ettei CIO käsitä sinun höpöttävän SIEM:stä) JA decentralized identity eli Microsoft Entra Verified ID (keksi itse tähän noheva akronyymi).

Mukaan Entraan pääsevät hyppäämään ne orgit, joilla Azure tasolla P2. Toki multi-cloud viritykset kasvattavat lisenssivaateita managed resourcejen lisääntyessä.

Eli voit suhtautua Entraan niin, että on paljon vanhoja hallintakenttiä paremmin esitettynä ja helpommin löydettävissä maustettuna uusilla tuulilla. Kuvittelisin Entran olevan eniten kohdillaan orgeissa, joissa operoidaan monimutkaisien multi-cloud (esim. Azure+AWS+GoogleCP) -ratkaisuiden parissa ja joissa tätä multi-sekaannusta tukee n+1 kappaletta ulkoisia konsultin retaleita. Näissä ympäristöissä on ehdottoman tärkeää pitää yllä identiteettien elinkaarta, sekä permission creeppiä minimissään.

Permission creep tässä konteksissa on siis MS:n havainne, että 90 % identiteeteistä käyttävät <5 % natsojensa kyvykkyyksistä JA >50 % näistä paisuneista rooleista ovat kyvykkäitä aiheuttamaan organisaatiolle katastrofaalisia muutoksia.

Uusi mustahan tässä on myös yritys muuttaa organisaatioiden mindsettiä kohti uutta ajatustapaa, jossa ohessa esimerkkejä:

Eli ei heti kärkeen myönnetä yleistä järjestelmän valvojan roolia sitä kinuavalle, vaan aloitetaan tarpeesta mitä pitäisi pystyä tekemään. Myöhemmissä vaiheissa tätä minimitasoakin monitoroidaan historical usage -metriikan avulla ja karsitaan turhia nappuloita pois käyttäjän kauluksesta.

Lisäksi adm-roolit jaetaan fire and forget -henkisesti, eli ne ovat myöntämisen jälkeen liki ikuisesti menossa mukana. Tässä toivottu mode switch olisi aikarajoitteinen, eli adm-natsa päjähtää, kun sitä tarvitaan ja poistuu sitten automaattisesti adm-räpellyksien jälkeen. Eli attribuuttina tässä olisi milloin.

Ja viimeisenä natsojen manuaalishenkinen kyseenalaistaminen, joka yllättäen jää tekemättä sangen usein. Tähän kulmaan se toivottu muutos olisi jatkuva monitorointi ja oikean kokoiset identiteetit tosiaankin jallittamaan sitä kovin yleistä permission creeppiä. Eli taistellaan kysymyksen miksi kanssa.

Mitä – Milloin – Miksi.

Toki tämä multi-cloud -ympäristön haltuunotto Entraan ei sinällään ole mikään one click wonderi, jonka puitteissa herra Microsoft ottaa paketin haltuunsa. Ensin pitää julkaista omaan Azure AD:n CIEM EA-julkaisu ja haluttuihin muihin pilvipalveluihin data collectorit pöhisemään. Tästä MC-osaston haltuunotosta riittäisi tarinaa, joka muodostaisi noin maailman pensemmäin ja pisimmän tekstiseinän, jota ihmiskunta on kuunaan nähnyt, joten keskitytään siis ihan niihin perustason hienouksiin Entrassa.

SMB-segmentissä, jossa hääräilee se alta satakunta tietotyöläistä suoraviivaisen MS cloud only -ympäristön parissa en vielä oikein näe käyttistä Entran osalta. Ellei sitten am. mainitut vivut ole olleet kadoksissa jo pidemmän aikaa.

Otetaan sitten ihan ne perusteet, eli missä tämä portaalien uusi kuningas sitten on löydettävissä? No se löytyy teiltäkin Azure Active Directory Admin centerin takaata, hieman mainosmaisesti:

Mutta kätevämmin linkin https://entra.microsoft.com/ kautta.

Kelataan siis helposti opittavat knopit Entrasta kasaan.

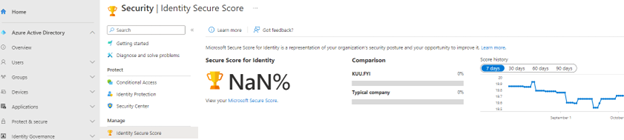

Secure score for Identities

Osastolta Azure AD löytyy nyt viimeinkin kätevästi Secure Score for Identities saldo overviewn takaata, josta sitten voi nostaa muutoshallintaan niitä matalalla roikkuvia hedelmiä:

Kuten kaikki MS:n Secure Score -pistekortit, niin tätäkään metriikkaa ei tule tulkita kuin piru raamattua; esim. MFA vaade kaikille admineille ei tule täyttymään sen yhden hätäkäyttötunnuksen vuoksi.

Kun identiteetti on väitettävästi se uusi taistelukenttä, niin olisi kuitenkin todella suositeltavaa ajatuksella pureutua Identity Secure Scoreen.

Ryhmien eläkepäätöksistä

Toinen nosto liittyy sitten harvemmin käytettyyn featureen, jonka avulla voidaan ajastetusti vanhentaa (expire) haluttuja M365-ryhmiä. Tässä on edelleen se sama vanha peikko, eli ryhmän käyttöä ei voi järkevästi mittaroida, vaan pitää kylmästi keksiä montako päivää tämä M365-ryhmä on olemassa ylipäätään:

(Toki, tämäkään ei ole mikään uusi jippo, mutta harvoin tehokkaasti hyödynnetty.)

Lisäksi samasta bladesta löytyy previkassa oleva Privileged access groups, josta voi nyylätä niitä sec-ryhmiä tarkemmin, jotka periyttävät adm-rooleja käyttäjille.

To Protect and secure!

Kun jatketaan matkaa kohtaan Protect & secure, niin täältä löytyy custom security attributes -mahdollisuuksien maailma.

Ja näitähän sitten voi linkasta käyttäjille ja Service Principal/Managed identityihin -paketteihin ja pihvihän tässä oli ja on vieläkin hyvin hienojakoinen kontrolli siihen, että kenellä on sec. attribuutteja, mitä ovia ne avaavat JA millä identiteeteillä on oikeus niitä edes lukea.

Custom sec. attribuutit toimivat myös sangen näppärästi hybrid-identiteettien kanssa, nimittäin näitä AzureAD voi päsmäröidä vaikka pohja-attribuutit synkataankin onpremistä. Extrakivaahan näiden kanssa peuhaamisessa on se, että edes global administraattorilla ei ole oletuksena valtuuksia edes lukea näitä kustomeita.

Ai nämäkin featuret ovat täällä?

Jatketaan tästä horkasta eteenpäin, eli kohtaan identiteettien kuvernöinti, eli Identity Governance. Tästä alivalikosta löytyy kerrankin näppärästi access packagejen työstö ja extien kurmootukseenkin sopiva access reviewin särmäys.

Esimerkinomaisesti kuikuillaan kuitenkin previkassa olevaa Lifecycle workflows -mahdollisuutta, joka löytyy luonnollisesti identiteetin kuvernöörin toimistolta.

Täältäpä sitten voi luoda haluttuja automaatio-floweja hanskaamaan uusien identiteettien luontia aina TAP:sta alkaen ja toisaalta on myös mahdollista hanskata sitä tehtaan lähetyslaituria, eli on mahdollista tehdä ja ajastaa offboardausta.

Tehdään yhdessä seuraavaksi se iloisempi flow, eli uuden henkilön luominen cloud-only orgiimme:

Tämä valmis templa ei anna aivan hirveästi mahdollisuuksia säätää triggerin yksityiskohtia tai ajastusta, mutta jo seuraavalla sivulla, eli configure scope mahdollistaa sääntöjen luomisen, eli millä logiikalla flow tarttuu kehenkin.

Eli tässä säännössä sanotaan, että rouhaiseppa kaikki ne käyttäjät, joilla on employeeTypessä PostHire ja ovat Suomessa.

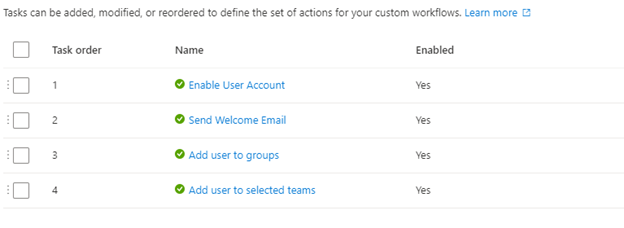

Tämän jälkeen tehdään taski-pinkka, jossa

Enabloidaan tunnus, lähetetään hänelle tervetuloamaili.

Sitten käyttäjä liitetään haluttuihin ryhmiin (joista sitten voi periyttää vaikka lisenssin hänelle) ja tiimeihin.

Kun taski-pinkka on mintussa, niin pääset miettimään, että kuinka automatisoit flown. Hieman kyvykkäämpi orgi on valuttanut HR-järjestelmästään attribuuttiin employyHireDateen tietoa, jolla voi pelata tätä kulmaa; employyHireDaten voi myös käsin tehdä lisäyksen suoraan AzureAD:n user manageerauksesta. Mutta oli metodi mikä hyvänsä, niin employyHireDate tieto paras kivijalka mihin nojata ajastusten kanssa, koska voit tehdä useamman flown omilla taskeillaan, jotka käsittelevät samoja identiteettejä.

YT-neuvotteluiden jälkeisissä hurmoksissa offloadaukseen voidaan sitten hyödyntää attribuuttia nimeltä employeeLeaveDataTimea, jota vasten voi sitten ajastaa useammakin flown, eli vaikkapa niin, että ensin poistetaan kuhnuri halutuista Teamsseistä ja sitten myöhemmissä vaiheessa estetään kirjautumiset, riistetään lisenssi ja lopuksi lähtee managerille vielä kooste tempauksesta sähköpostilla.

Integraatio on kuningas, tässäkin! The permission management

Kohdasta Permission management, pääset nauttimaan MS:n tavasta toimia, eli se heittää operaattorin kivasti kohti CloudKnoxin CIEM-palvelua. Emme siis tässä esipuraisussa jutustele siitä paljoakaan. Tämä, koska kyseinen funktio on toistaiseksi helkkarin päälleliimatun oloinen kaveri.

Lupaan melkein palata tähän käikäleeseen uudestaan, jahka se tuodaan piirunverran lähemmäs MS:n ekosysteemiä, muiltakin osin kuin käppäsen SSO:n osalta.

Vielä vähän loppuun koosteajatukset Entrasta kiireisille bisneshenkilöille

- Kyseessä on näppärästi koostettu hallintapaneelisto kaikkeen identiteettiin liittyvästä

- Entra tuo myös framille vähän vanhempia hienouksia, joita harvemmin näkee hyödynnettävän orgeissa. Tämä on ehkä toistaiseksi se isoin pihvi

- Uutuksina tulee CIEM ja Entra Verified ID

Verified ID:n kautta voi generoida sähköisiä todistuksia identiteetistä ja liitoksesta väitettyyn organisaatioon, näitä voi sitten hillota vaikka Applen walletista myöhempää käyttöä varten.

– Pilvipalvoja Kai Kolima