Azure Aktiivihakemistosi ja top-3 ulkomaailman mörököllit, sekä tavat suojautua pahaa maailmaa vastaan

Esipuheena joskus vittuilunakin otetut viisastelut:

100 % tietoturvan tasoa ei ole olemassa, koska se merkitsisi modernissa työssä myös 100% käyttökelvottomuutta.

Satsaaminen premium-lisensseihin ei vielä itsessään takaa mitään muuta kuin suuremman postilaatikon, vaan palvelut pitää ottaa konfiguroimalla käyttöön organisaatiota miellyttävällä tavalla; kts. kohta 100 % tietoturvan mahdottomuus.

Palvelupinon heikoin lenkki on liki poikkeuksetta ihminen, eli kriiseissä marinoitunut ja koulutuksella valveutunut loppukäyttäjä on yleensä painonsa arvosta kultaa. Kääntäen tämä myös tarkoittaa sitä, että hyökkäykset kohdistetaan myös tiedostetusti siihen heikkoon kohtaan, eli suoraan ihmiseen.

Välttääkseni helkkarinmoista tekstiseinää blogitekstin rajoittavassa formaatissa, poimin top-3 täkyä armaiden lukijoiden pohdittavaksi.

Miten ATT&CK matriisi yrityksien iloksi

Jotta tietoturvan eri spesialistit puhuisivat samaa jargonia ja mm. jotta tietoturvakriisien jälkianalyysit olisivat aina määrämuotoisia, on tarjolla organisaatioille ATT&CK matriisi, johon markkeerataan parhaimman tiedon mukaisesti hyökkäyksen polku, levittäytyminen ja tuhon kohde. Itse matriisi löytyy tämän linkin takaa.

Kokemuksesta tiedän kertoa, että exec levelin evästykseen pelkkä matriisi on auttamatta liian tekninen ja mikään tässä maailmassa ei ole niin vaarallinen luontokappale, kuin huutopelkoa tihkuva Johtaja. Joten määrämuotoisesta kuvantamisesta huolimatta tilanne pitää kyetä ilmaisemaan kansanomaisesti ja tarjota loppukaneetiksi korvausvaatimuksia palvelupinoon.

#1 Password Spray Attacks

Koska oletusarvoisesti Microsoftin kirjautumisportaalit ovat liki globaalisti avoinna sellaisenaan, niin ei ole skriptaustemppu eikä mikään kohdistaa portaaliin kirjautumisyrityksiä, koneellisesti ja paljon. Käyttäjätunnukset on tätä tempausta ennen ostettu basaarikauppiaalta tai kerätty sellaisinaan julkisista tietolähteistä. Kirjautumisyrityksiin voidaan myös naittaa ennakolta ja muista lähteistä anastettuja salasanoja, sanakirjoja tai permutaatiobottia.

Hyvänä uutisena tässä skenaariossa on se, että tämä murtautumisyritelmä on noin yhtä äänekäs, kun lekan käyttäminen avaimena ulko-oveen. Eli jäljet jäävät ja 411/50126 vikakoodisto soi.

No mitäs rukseja etupeltoon voisi sitten sulkea suojautumisen merkeissä?

- Ensinnä napataan tuki pois legacy autentikaatioilta ja nojaudutaan jatkossa vain ja ainoastaan modern authiin, tämä tehdään armotta tenantin laajuisesti ja hyvin pitkin hampain porataan tähän politiikkaan reikiä

- Legacy-palvelut pois kuljeksimasta(varoiksi) Exchange Onlinesta, autentikaatiosäännöllä

- Smart lockout -asetuksien puljaus JA monitorointi

- MFA:n tai salasanattoman kirjautumisen mahdollistaminen ja myöhempi pakottaminen

- Conditional Access App Control ja impossible travel policy, joka hälytyksen lisäksi asettaa myös uhrin suspendiin

Salasanapolitiikan modernisointi

- Salasanan automaattinen hapantuminen pois

- Mutta vaaditaan hieman kompleksisuutta ja pituutta, sekä kielletään yritykseen suoraan liittyvää sanastoa

- Self-Service Password Reset (SSPR) käyttöönottaminen, jotta käyttäjät kykenevät toimimaan omatoimisesti epäilyttävän hupsistakeikkaa tilanteen aikana, jopa Helpparin palveluaikojen ulkopuolella

- Suhtautuminen sellaisiin appi-julkaisuihin suurella epäuskolla, jotka haluavat read directory data ja/tai read user profile -tietoja

Ja viimeisenä voimme hyödyntää geo-ip -tietoa named locationissa ja tämän jälkeen hyödyntää named lokaatiota esim. CA-säännön tekemiseen. Eli kirjautumiset Ruotsista, Suomesta ja Virosta ovat helt okeij, mutta muualta ei sitten onnistu laisinkaan.

Password Spray Attacksin pahana kaksoisveljenä on tässä männä syksyllä nostanut päätään hieman sofistikoituneempi tapa paukuttaa organisaation pilvireunuksia, nimittäin

#2.1 MFA Fatigue

..Joka ei sinällään ole vain Microsoftin ekosysteemiä heilutteleva mörkö, eli tämän saatanan hampaissa ovat myös muut MFA-suojatut palvelut

Käytännössä tässä hyökätään loppukäyttäjän mielenterveyttä vasten sen jälkeen, kun tunnus ja salasana on saatu urkittua hyökkääjän tietoisuuteen. Autentikaattori vain anelee ja anelee hyväksyntää, kunnes uhri murtuu ja päästää rikollisen sisään.

Tätä ikävää kehityskaarta voi mitigoida kätevästi ottamalla käyttöön, jonkin näistä mekanismeista:

- Salasanattoman kirjautumisen

- MFA Number matching, eli hyväksyntään vaaditaan numeroparin tunnistaminen ja sen syöttäminen autentikaattoriin.

- Number matching ja show geographic location in push and passwordless notification, eli autentikaattori näyttää kartasta mistäpäin maailmansivua raapiminen tapahtuu. Tässä kohden no, it’s not me on ihan validi vaihtoehto, jos raapiminen vaikuttaa tapahtuvan vähän synkemmistä maankolkista.

#2 Consent Grant Attacks

Tässä niljakkaassa yritelmässä business-divisioona on löytänyt Azureen rekisteröitävän appisen, joka lupaa sata hyvää ja tuhat kaunista asiaa ilmaiseksi. Ennen IT-patruunan hönkäystäkään, on appinen consentoitu Azureen ja hymiö alkaa hyytymään.

Tähän mörökölliin ei sitten enää niinkään pure perinteiset mitigaatiokeinot, kuten MFA:n heiluttelu tai käyttäjien passujen leipomiset, ei koska tämä tursas on luvitettu suoraan organisaation Azureen kaikilla pyydetyillä oikeuksilla.

Turjakkeet narahtavat kätevimmin MDCA:n kautta, jossa näkee autorisaattorin ja graafinen ilmaisu luvituksen tasosta. Budjetilla operoivat tahot voivat sitten hyödyntää, vaikka tätä skriptinpätkää petojen analyysissä, linkki. Taikka sitten parseroida silmillään security.microsoft.comin audit sivustoa ja yrittää paikallistaa sieltä rivit, joissa todetaan aktiviteetin olleen consent to application.

Login päivittymisessä silmäiltävään muotoon voi kuitenkin mennä jotain 30 minuutin ja 24 tunnin välistä.

MDCA:sta löytyy myös huisin kätevät Unusual addition of credentials to an OAuth app ja Microsoft 365 OAuth App Reputation, joista ensin mainittu kilisyttää kelloja, jos pyydetyissä oikeuksissa tapahtuu outoja muutoksia ja jälkimmäinen pohjautuu isosta maailmasta pohjautuviin mainemuutoksiin.

Tässä kohtaa epistolaa pitää todeta, että kaikki appi-julkaisut eivät aloita elämäänsä pahantahtoisina, yksi ihan validi hyökkäysvektori on nimittäin myrkyttää kaivo, eli kaapata sovelluskehittäjän lähde hyötykäyttöön ja sitä kautta saada jalkaa asiakasorganisaatioiden Azureihin.

Luonnollisesti M365-pääkäyttäjien viikoittaisiin rutiineihin tulisi kuulua appi-julkaisuiden auditointi ja auditin yhteydessä epäselvien julkaisujen poispotkinta analyysin, kuka-milloin-miksi -jälkeen.

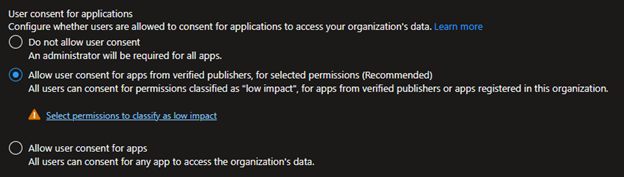

Toki kaikkea tätä ennen olet varmistanut, että peruskuolevainen ei missään tilanteessa rekisteröi tai vielä vähemmän konsentoi omine päineen mitään.

Eli jompikumpi ylimmistä vaihtoehdoista.

#3 Täysiveriset pääsyt hallitsemattomilta kotikoneilta organisaation Microsoft-pilveen

..”Jopa viidelle koneelle Office-tuoteperhe, ole hyvä”

Ajatuksen tasolla erittäin kaunis, että käyttäjät voisivat operoida koneella, kuin koneella organisaation pilvipalveluita ja vieläpä täysiveristen sovellusten varassa.

Tässä ajatusmaailmassa piilee toki se riski, että kotikoneet ovat kaikilla mahdollisilla tavoilla laiminlyötyjä, hallitsemattomissa pure bridge -verkoissa ja vieläpä kaikenkarvaisten käyttäjien operoimia.

Jos tätä kulmaa halutaan suitsea, niin hyvinkin pienivaivaisesti SharepointOnlinen ylätason asetuksista voi vääntää vivuilla, että hallitsemattomat koneet tulevat sitten vain selaimella kiinni Sharepoint Onlinen sivustokokoelmiin ja OneDriven sisältöön. Mutta jos haluat ottaa tähän kulmaan ns. vahvemmin kantaa, niin tässäkin on Conditional Access -säännöstö ystäväsi, eli karuimmillaan voi määrittää, että työaseman tulee olla Azure AD joined ja laitehallinnan vaatimusten mukainen, jos mielii ylipäätään päästä firman pilvimateriaaliin kiinni.

Toinen kulma täysiveristen sovellusten asentamisessa tai tarkemmin sen sallimisessa, on hyökkäyspinta-alan laajentaminen autorisaatiotokenin anastamiseen; eli teknisesti ei ole kovinkaan kummoinen temppu saada hallitsemattomalta kotikoneelta haltuun Microsoftin kirjautumisen kivijalkaa, eli paikallisesti muhivaa kirjautumistokenia.

#Bonuskierros – ADFS:n tarpeellisuuden puntarointi herranvuonna 2022 ja AADconnectin puljaukset

Tie pilveen on käynyt monella organisaatiolla on-premin kautta, joten on sangen loogista, että ADFS:n kanssa ollaan vielä pitempään virallistetussa parisuhteessa. Koska olemme jo bonuskierroksella, niin muistakaa minimissään pitää versiopäivitykset ja sertihallinta timanttisena ja olla käyttämättä itse ADFS-palvelimia perimeetteriverkon välityspalvelimina.

AAD connectin osalta loppukaneettina olisi sitten vähän samanhenkistä surinaa, eli päivitystaso tuetulla tasolla, synkattavien kohteiden arviointi ja mahdollisesti jopa CA-sääntöpatteri suojaukset huoltotunnuksen kättelyihin.

Pääkäyttäjäroolitettujen tunnuksien soisi olla myös moodissa cloud only, eikä niin, että rooleja on jaettu hybridi-identiteeteille.

Näihin kuviin sekä tunnelmiin! Erittäin mukavat juhlapäivien päivystykset ja odotukset armaalle lukijakunnalleni.